Nagyjából egy éve érte csapás az Intel SGX technológiáját a Plundervolt névre keresztelt sebezhetőségen keresztül. Ez egy olyan szoftveres támadási forma volt, amivel a processzor feszültségének és órajelének felülbírálása által lehetett támadni az úgynevezett SGX enclave-et, így biztosítva a hozzáférést a védett területen tárolt adatokhoz. A Santa Clara-i óriáscég természetesen kiadta a szükséges javításokat, így a szóban forgó rést lényegében be is foltozták.

Nem sokkal később azonban a Birminghami Egyetem szakemberei (Zitai Chen, Georgios Vasilakis, Kit Murdock, Edward Dean, David Oswald és Flavio D. Garcia) elkezdték vizsgálni, hogy ha szoftveresen már nem is, hardveresen megoldható-e a feszültség és órajelértékek módosítás, amivel újra támadni lehetne az SGX enclave-et. Úgy néz ki, hogy a veszély reális, és az alábbi publikációban be is mutatták a VoltPillager nevű támadásukat, ami egy rendkívül olcsó, 36 dolláros összegből összerakható hardverrel el tudja érni azt, amire Plundervolt volt képes szoftveresen. Ez ellen ráadásul az Intel korábban kiadott javítása is hatástalan.

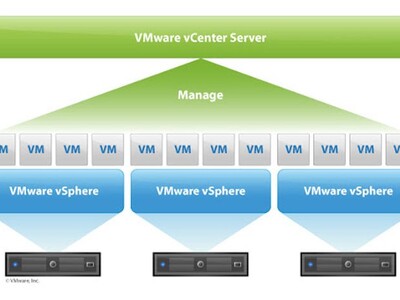

A friss felfedezésüket 2020. március 13-án közölték is az Intellel, amire a vállalat május 5-én reagált is. Ebben megírták, hogy azt a támadási formát nem tekintik problémának, ahol fel kell nyitni a szervert. A VoltPillager esetében a támadás végrehajtásához ténylegesen fizikai hozzáférés kell a rendszerhez, és ezt egyébként a Birminghami Egyetem szakemberei sem tagadják, ugyanakkor fontos észben tartani, hogy az SGX technológiát az Intel olyan marketinggel adja el, hogy ez képes megvédeni a szerveren tárolt adatokat magától a felhőszolgáltatótól is. Ilyet például lehet a Microsoftnál rendelni Azure Confidential Computing néven.

A VoltPillager bevetésével pont ez a reklámozott védelem törik meg, tehát az Intel ugyan tekinthet erre a problémára úgy, hogy kívül esik az általuk gondként értékelt SGX támadási vektorokon, de ha így tesznek, akkor például megkérdőjelezik a Microsofttal közösen felkínált, Azure Confidential Computing értelmét. Ezeknek a szolgáltatásoknak az a lényege, hogy a felhőben az ügyfelek biztonságban tudhassák az adataikat a szolgáltatótól is. Természetesen nem pont a Microsofttól féltik az információt, mert a redmondiaknak van akkora hírneve, hogy azt nem teszik kockára csak azért, hogy az ügyfeleik tárolt állományaiban kutassanak. De ezeket a szervereket emberek tartják karban, ott sétálnak a rackek között, és nem kizárható, hogy valakinek megér 36 dollárt, hogy belenézzen a Microsoft valamelyik ügyfelének virtuális gépébe. Talán teszi ezt azért, mert sokat érhetnek a kimásolt adatok. A Confidential Computing szolgáltatások tehát nem magától a szolgáltatótól védik igazán az információt, hanem a szolgáltató, szervereket karbantartó szakembereitől, akiknek a zsebében lesz csavarhúzó, amivel szét tudják kapni a rendszert.

Sokkal valószínűbb, hogy az Intel a problémát nem tudja szoftveresen javítani, így inkább úgy kommunikálják, hogy nem jelent veszélyt. Elméletben ugyan kiadható lenne egy olyan firmware, ami teljesen lelövi a processzor energiamenedzsmentjét, és az órajelét, illetve a feszültségét fix értékre állítja, de ezzel az a gond, hogy drámaian megnőne a fogyasztása, ami például a szolgáltatóknak óriási baj, mert sokkal többe kerülne a már meglévő hardverek üzemeltetési költsége. Jó eséllyel ki se tudnák termelni ezt.

Az Intel válasza egyébként sok biztonsági szakembernek nem tetszik. Matthew Rosenquist, a vállalat korábbi alkalmazottja az alábbi videóban bírálta az Intelt. Elmondása szerint, ha ez a gyártó felfogása a piacvezető termékbiztonságról, akkor rossz vezetők dolgoznak a cégnél.