Így lehet másodpercek alatt Teslát lopni

A Leuveni Katolikus Egyetem kutatói egy pár száz dolláros kütyüvel képesek voltak lemásolni a Model S nyitó és indítókódját, majd elvinni az autót.

25-40 millió forint az autó újkori értéke, de elavult kódolási eljárással védi magát a feltöréstől és a lopástól. Röviden így foglalható össze a Leuveni Katolikus egyetem diákjainak néhány héttel ezelőtt nyilvánosságra hozott jelentése, melyet azután készítettek, hogy egyszerűen lemásolták és reprodukálták egy Model S indítókártyája által kibocsátott kódsorozatot, majd ezzel kinyitottak és sikeresen elindították az autót. Íme a videó a műveletről:

Az ügyet először a brit Wired magazin cikkében dobta elém a Facebook, később a The Verge-ön is megtaláltam, de az ősforrás jobban érdekelt, ezért megkeresem a KU Leuven, vagyis az egyetem eredeti közleményét, mely szintén angol nyelven olvasható.

Miről is van szó?

Manapság általános megoldás és még a kis kategóriás autókban is elérhető extra a kulcs nélküli kártyás indítási rendszer, vagyis, ahogy a cikk nevezi a Passive Keyless Entry and Start (PKES). A megoldás lényegesen kényelmesebbé teszi az autózást, hiszen a vezetőnek nincs szüksége a fizikai kulcsra, elég csupán néhány méternyire megközelíteni az autót zsebében a kártyával és az ajtók nyithatóvá válnak, illetve a Start-gomb megnyomásával indul az autó.

Az ilyen keyless rendszerek rádiófrekvenciás adatátvitel segítségével működnek, vagyis egy meghatározott frekvencián kommunikál egymással az autóban lévő rádióadó-vevő az indítókártyában található adóvevővel. Az eszközök kérdések és válaszok formájában adják egymás közt a rejtjelezett kódsorozatokat, és ha a kérdésre adott válasz a megfelelő karaktersor, az autó biztonsági rendszerei kikapcsolnak.

Az egyetemi kutatók azt vizsgálták, hogy az egyes mai luxusautókban alkalmazott PKES megoldások mennyire hatékonyan védenek az illetéktelen behatolással szemben. Nem kis meglepetésükre hamar kiderült, hogy a Tesla a negyvenbites kódsorral dolgozó DST40 rejtjelezési eljárást alkalmazza a kódkártya és az autó közti kommunikáció védelmére, melyről már 2005-ben kiderült, hogy nem elég összetett, így könnyen visszafejthető.

Régi megoldás, és már rég feltörték

A DST40 kódolási eljárás a Wikipedia szerint tizenhárom évvel ezelőttig a Texas Instruments nevű közismert amerikai óriáscég szabadalma volt, és rengeteg helyen használták, például az ExxonMobil hétmillió ügyfelet számláló saját fizetési rendszerében. Már ekkor akadt egy csapat diák a Johns Hopkins Egyetemen, akiknek egy megfizethető árú eszközzel sikerült visszafejteniük a két eszköz közt gép kérdések és válaszok közt cikázó kódsorozatot, vagyis azt a képletet, amellyel bárki előállíthatja ezeket, így gyakorlatilag meg tudja téveszteni a védelemre szolgáló eszközt.

Ami az amerikai diákoknak annak idején tizenhárom óra alatt sikerült, ahhoz a leuvenieknek mindössze néhány másodpercre volt szükségük, néhány netről rendelhető eszközzel. Az egészben igazán kísérteties, hogy a művelethez elég volt csupán egyszer megközelíteniük a kísérlethez használt Teslát, így a náluk lévő jelfogóval rögzített, rejtjelezett kódpár birtokában képesek voltak előállítani az összes lehetséges nyitó és indítókódot, majd ezek segítségével klónozni a kártyát. Így az autó később pontosan ugyanúgy viselkedett a kutatóknál lévő preparált eszköz közelségében, mintha a saját nyitó-indító kártyájával közelítettek volna hozzá. Nyithatóvá váltak az ajtók és az autót minden probléma nélkül el tudták indítani akár többször is.

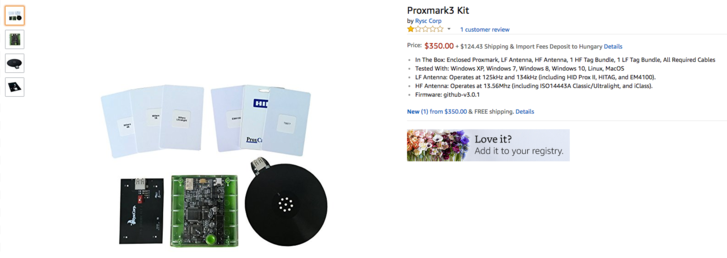

A számítási műveletekhez Raspberry PI nevű miniszámítógépet használtak, amelynek itthon a harmadik generációja is csupán 15 ezer forintért kapható, a hozzá csatlakoztatott Yard Stick One Radio nevű adó-vevő az Amazonon 125 dollárért rendelhető, az áldozatként használt Tesla rádiójelének elfogásához használt Proxmark rádióegység pedig szintén nem egy vagyon, ezért 350 dollárt kérnek szintén az Amazonon. Vagyis az egész rendszert bárki összedobhatja otthon.

A kísérlet során a diákok először befogták a Tesla állandóan sugárzott rádiójelét a Proxmarkkal, majd mindössze egy méternyire megközelítve az autó indítókártyáját sugározni kezdték a rádiójelet, hogy a kártya válaszkódokkal reagáljon az autó lemásolt rádiójelére. A műveletet kétszer megismételve olyan kérdés-válasz kódpárokhoz jutottak, amelyekből egy hat terabájtnyi lehetséges nyitókód feldolgozását követően bármikor elő tudták állítani az autó átveréséhez szükséges kódpárokat.

A Teslákban alkalmazott Pektron gyártmányú passzív indítókártya-rendszer biztonsági kockázatára már tavaly felhívták a Tesla Motors figyelmét a leuveni diákok, de kutatásaik eredményét akkor még nem hozták nyilvánosságra, és a cég 10 ezer dollárral jutalmazta őket. Az ügy pikantériája, hogy a Teslán kívül egyebek mellett a Triumph Motorcycles, a McLaren és a Fisker és ugyanezt a Pektron-féle rendszert építi az autóiba, így azok elvileg ugyanilyen könnyen feltörhetők és ellophatók, ám mindez nem bizonyított, mert a belga diákok kizárólag a Teslán végezték el kísérletüket.

A Teslák elavult biztonsági megoldásáról szóló Wired-cikk nem csak azt találja különösen megdöbbentőnek, hogy a leuveni diákoknak egy mindössze hatszáz dollár, vagyis nagyjából 170 ezer forint értékű felszerelésre volt szükségük az etikus hackertámadáshoz, de azt is, hogy a Tesla nagyon sokáig nem tudott vagy nem akart tudomást venni autói védtelenségéről.

Csupán idén nyáron reagált a gyár, amikor egy szoftverfrissítéssel lehetővé tette, hogy az autók gazdái külön PIN-kódot állítsanak be második védelmi vonalként, amelyet minden indulás előtt meg kell adni. A cég azt is közölte az ügy kapcsán, hogy a június után gyártott Teslákba már egy magasabb szintű védelmet biztosító kódolási eljárással dolgozó Keyless-rendszer került, melyet nem lehet az egyetemisták módszerével klónozni.

A cikk arra is emlékeztet, hogy azok a Tesla-tulajdonok, akik nem kapcsolják be a PIN-kódos azonosítást, illetve nem cseréltetik ki saját költségükön az elavult DST40 kódolási eljáráson alapuló PKES-rendszert az autójukon, továbbra is számíthatnak arra, hogy azt bármikor könnyedén ellophatják a több mint tíz éve ismert klónozásos módszerrel.

Nem ez az első eset, amikor sikerült visszafejteni és reprodukálni egy keyless-rendszerrel felszerelt autó kódjait, hiszen három éve a Volkswagen által használt Megamos rendszer támadhatóságára derült fény és a támadás elve ott is hasonló volt. Egy felmérés szerint a Londonban feltört autók negyvenkét százalékát az elektronikán keresztül támadták a bűnözök, sokszor egyetlen perc alatt bejutottak a kiszemelt autóba, el is tudták indítani.

Hogy a Tesla mégis a legritkábban ellopott autó az Egyesült Államokban, azt biztosan nem a kulcs nélküli rendszerének köszönheti, inkább annak, hogy sem szervizelni, sem bontani nem szokták a hagyományos műhelyekben és bontókban, így egy lopott Tesla feketekereskedelme is nehézkes lenne, ráadásul az autókat a GPS állandó működése miatt a Tesla Motors is szemmel tartja.

Mielőtt bármilyen használt autót megvenne, kérdezze le kártörténetét a Totalcar kártörténeti adatbázisban.